A lire sur: http://www.infodsi.com/articles/130853/strategie-rssi-face-nouvelles-menaces-externes-1-2-gerome-billois-manager-sein-practice-securite-risk-management-solucom.html?key=

2011

aura été une année record en termes de cyber attaques : Ministère des

Finances, Google, Sony, RSA, secteur pétrolier, entités

gouvernementales… autant d’acteurs qui ont en commun le fait d’avoir été

victimes d’attaques informatiques. Ces dernières ont défrayé la

chronique, faisant les grands titres des médias généralistes et

économiques. Elles ont souvent généré des pertes conséquentes : 170

millions de dollars pour Sony, 66 millions de dollars pour RSA ; sans

même évoquer l’impact en termes d’image. Au-delà de ce buzz médiatique,

que retenir de l’évolution de la sécurité de l’information sur ces 12

derniers mois ? Et que doit répondre le RSSI à sa direction générale qui

l’interroge de plus en plus fréquemment sur ces affaires ?

2011

aura été une année record en termes de cyber attaques : Ministère des

Finances, Google, Sony, RSA, secteur pétrolier, entités

gouvernementales… autant d’acteurs qui ont en commun le fait d’avoir été

victimes d’attaques informatiques. Ces dernières ont défrayé la

chronique, faisant les grands titres des médias généralistes et

économiques. Elles ont souvent généré des pertes conséquentes : 170

millions de dollars pour Sony, 66 millions de dollars pour RSA ; sans

même évoquer l’impact en termes d’image. Au-delà de ce buzz médiatique,

que retenir de l’évolution de la sécurité de l’information sur ces 12

derniers mois ? Et que doit répondre le RSSI à sa direction générale qui

l’interroge de plus en plus fréquemment sur ces affaires ?

Les attaques ne visent plus uniquement les entités gouvernementales ou leurs sous-traitants et leurs fameux « secret défense ». Les entreprises sont aujourd’hui la cible, soit pour les données de leurs clients, soit pour leurs propres données (stratégie, R&D, accords commerciaux...). Le phénomène est mondial et la France est également concernée, même si cela est moins visible. Tous les secteurs d’activités sont touchés sans distinction.

Diffuses, opportunistes ou ciblées : savoir reconnaître les attaques

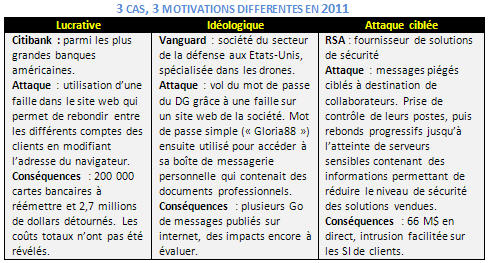

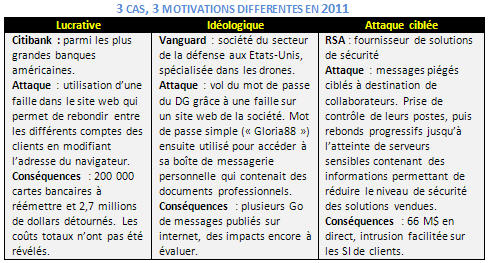

L’analyse des évènements récents fait ressortir trois différents types d’attaques.

La première catégorie, « historique », correspond aux habituelles infections virales ou encore au spam. Il s’agit d’attaques diffuses. Ne visant pas une organisation en particulier, ces attaques vont avoir un effet néfaste sur le SI : déni de service, perte de données utilisateurs… Ces attaques sont souvent simples à éviter et simples à juguler. Elles ont marqué les entreprises dès les années 2000 pour connaître leur dernière itération majeure avec Conficker en 2008. Celles-ci ne seront pas abordées dans la suite de l’article.

La deuxième catégorie, l’attaque opportuniste, a un but lucratif ou idéologique. Elle vise soit à capturer de l’information facilement monnayable (données des clients, données de cartes bancaires, etc.), soit à avoir un effet médiatique important (déni de service distribué ou defacement de sites web publics, vols de données lambda ensuite publiées sur internet, etc.). Elle ne relève souvent pas d’un haut niveau de technicité et ses auteurs ne cherchent pas à nuire à tout prix à une organisation donnée.

Aussi, si l’une est plus sécurisée qu’une autre, ils passeront leur chemin pour se jeter sur la proie la plus facile. Ce scénario est également majoritairement vrai pour les attaques « idéologiques ». Il s’agit pour des groupes comme Lulzsec ou Anonymous de capturer, là où c’est facile, des données perçues comme sensibles et de les rendre publiques. La quasi-totalité de leurs attaques ont été rendues possibles par des manques criants de sécurité et des failles extrêmement simples dans les systèmes des organisations visées.

La troisième catégorie correspond à l’attaque ciblée. Celle-ci vise des informations sensibles et précises dans l’organisation. Ses auteurs sont mandatés pour viser une entité en particulier avec un objectif clair. Ils disposent de temps pour comprendre et analyser l’organisation, préparent des scénarios d’attaques et utilisent tous les moyens à leur disposition, techniques comme humains, internes comme externes, simples comme complexes, pour atteindre leur but. Le niveau de technicité et les moyens disponibles s’élèvent drastiquement, tout comme les enjeux. La communauté sécurité évoque ainsi le terme APT ou Advanced Persistent Threat pour décrire ces menaces avancées et persistantes. Google ou RSA en ont été victimes.

De nombreux autres cas ont été recensés, y compris en France. Les attaques les plus courantes reposent sur des emails piégés émis à destination de personnes clés (spear-phishing), ou encore des attaques sur des plates-formes externes (site web) permettant ensuite des rebonds multiples sur le réseau interne pour atteindre les données de l’organisation visée.

vendredi 30 mars 2012

2011

aura été une année record en termes de cyber attaques : Ministère des

Finances, Google, Sony, RSA, secteur pétrolier, entités

gouvernementales… autant d’acteurs qui ont en commun le fait d’avoir été

victimes d’attaques informatiques. Ces dernières ont défrayé la

chronique, faisant les grands titres des médias généralistes et

économiques. Elles ont souvent généré des pertes conséquentes : 170

millions de dollars pour Sony, 66 millions de dollars pour RSA ; sans

même évoquer l’impact en termes d’image. Au-delà de ce buzz médiatique,

que retenir de l’évolution de la sécurité de l’information sur ces 12

derniers mois ? Et que doit répondre le RSSI à sa direction générale qui

l’interroge de plus en plus fréquemment sur ces affaires ?

2011

aura été une année record en termes de cyber attaques : Ministère des

Finances, Google, Sony, RSA, secteur pétrolier, entités

gouvernementales… autant d’acteurs qui ont en commun le fait d’avoir été

victimes d’attaques informatiques. Ces dernières ont défrayé la

chronique, faisant les grands titres des médias généralistes et

économiques. Elles ont souvent généré des pertes conséquentes : 170

millions de dollars pour Sony, 66 millions de dollars pour RSA ; sans

même évoquer l’impact en termes d’image. Au-delà de ce buzz médiatique,

que retenir de l’évolution de la sécurité de l’information sur ces 12

derniers mois ? Et que doit répondre le RSSI à sa direction générale qui

l’interroge de plus en plus fréquemment sur ces affaires ? Les attaques ne visent plus uniquement les entités gouvernementales ou leurs sous-traitants et leurs fameux « secret défense ». Les entreprises sont aujourd’hui la cible, soit pour les données de leurs clients, soit pour leurs propres données (stratégie, R&D, accords commerciaux...). Le phénomène est mondial et la France est également concernée, même si cela est moins visible. Tous les secteurs d’activités sont touchés sans distinction.

Diffuses, opportunistes ou ciblées : savoir reconnaître les attaques

L’analyse des évènements récents fait ressortir trois différents types d’attaques.

La première catégorie, « historique », correspond aux habituelles infections virales ou encore au spam. Il s’agit d’attaques diffuses. Ne visant pas une organisation en particulier, ces attaques vont avoir un effet néfaste sur le SI : déni de service, perte de données utilisateurs… Ces attaques sont souvent simples à éviter et simples à juguler. Elles ont marqué les entreprises dès les années 2000 pour connaître leur dernière itération majeure avec Conficker en 2008. Celles-ci ne seront pas abordées dans la suite de l’article.

La deuxième catégorie, l’attaque opportuniste, a un but lucratif ou idéologique. Elle vise soit à capturer de l’information facilement monnayable (données des clients, données de cartes bancaires, etc.), soit à avoir un effet médiatique important (déni de service distribué ou defacement de sites web publics, vols de données lambda ensuite publiées sur internet, etc.). Elle ne relève souvent pas d’un haut niveau de technicité et ses auteurs ne cherchent pas à nuire à tout prix à une organisation donnée.

Aussi, si l’une est plus sécurisée qu’une autre, ils passeront leur chemin pour se jeter sur la proie la plus facile. Ce scénario est également majoritairement vrai pour les attaques « idéologiques ». Il s’agit pour des groupes comme Lulzsec ou Anonymous de capturer, là où c’est facile, des données perçues comme sensibles et de les rendre publiques. La quasi-totalité de leurs attaques ont été rendues possibles par des manques criants de sécurité et des failles extrêmement simples dans les systèmes des organisations visées.

La troisième catégorie correspond à l’attaque ciblée. Celle-ci vise des informations sensibles et précises dans l’organisation. Ses auteurs sont mandatés pour viser une entité en particulier avec un objectif clair. Ils disposent de temps pour comprendre et analyser l’organisation, préparent des scénarios d’attaques et utilisent tous les moyens à leur disposition, techniques comme humains, internes comme externes, simples comme complexes, pour atteindre leur but. Le niveau de technicité et les moyens disponibles s’élèvent drastiquement, tout comme les enjeux. La communauté sécurité évoque ainsi le terme APT ou Advanced Persistent Threat pour décrire ces menaces avancées et persistantes. Google ou RSA en ont été victimes.

De nombreux autres cas ont été recensés, y compris en France. Les attaques les plus courantes reposent sur des emails piégés émis à destination de personnes clés (spear-phishing), ou encore des attaques sur des plates-formes externes (site web) permettant ensuite des rebonds multiples sur le réseau interne pour atteindre les données de l’organisation visée.

Aucun commentaire:

Enregistrer un commentaire